Det seneste datarisikolandskab

Virksomhedsdata ændrer sig fortsat hurtigt i form, størrelse, brug og opholdssted. Sjældent forbliver det længere i silede konstruktioner, begrænset til bestemte forretningsenheder eller uberørt af omverdenen. Data krydser nu frit de tidligere udtænkte tærskler, der begrænser forretningspotentialet. Det svæver rundt i skyen, spreder sig mellem forretningsenheder og flyder overalt.

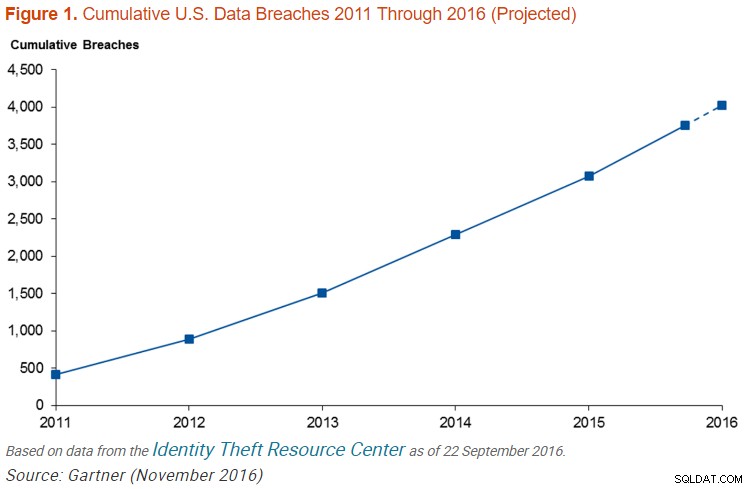

Men på trods af alle de forandringer og muligheder, som data repræsenterer, er de truet af angreb og misbrug, når de først er oprettet eller indsamlet. Med antallet af rapporterede databrud, der er fordoblet i løbet af de sidste ti år, og en halv milliard optegnelser afsløret sidste år, er vores afhængighed af information i stigende grad truet af mangel på sikkerhed.

Med eksponeringen af personlige data i industriel skala var væksten i lovgivningen om databeskyttelse uundgåelig. Virksomheder og offentlige myndigheder, der indsamler og håndterer personligt identificerbare oplysninger (PII), skal nu overholde kravene til Payment Card Industry Data Security Standard (PCI DSS) og Health Insurance Portability and Accountability Act (HIPAA) i USA, General Data Protection Regulation (GDPR) ) i Europa og mange internationale og lokale følgelove som POPI i Sydafrika, KVKK i Tyrkiet og California Consumer Privacy Act (CCPA).

Databrud medfører også eksplicitte omkostninger. Ponemon Institute Omkostningerne ved et databrud Undersøgelse fandt ud af, at den gennemsnitlige pris pr. kompromitteret post er omkring 150 USD i 2019. Undersøgelsen sætter risikoen for, at en har 10.000 stjålne eller mistede poster over 26 %. Så du har lige over en en ud af fire chance for at miste 10.000 poster. Ville du tage risikoen, hvis du kunne bruge teknologi til at forhindre det?

Organisationer, der sidder fast i gamle driftsmodeller og tankegange, anerkender ikke vigtigheden af sikkerhedsprotokoller for hele virksomheden. For at blive bedre skal de imødekomme deres behov for, hvad Gartner kalder Data Security Governance og dermed beskytte information i strukturerede og koordinerede begivenheder, ikke som en eftertanke eller afhjælpning efter et brud.

Hvad er datasikkerhedsstyring?

Gartner definerer datasikkerhedsstyring (DSG) som "en delmængde af informationsstyring, der specifikt beskæftiger sig med at beskytte virksomhedsdata (i både strukturerede databaser og ustrukturerede filbaserede former) gennem definerede datapolitikker og -processer."

Du definerer politikkerne. Du definerer processerne. Der er ingen ensartet løsning til DSG. Desuden er der ikke et enkelt produkt, der opfylder alle DSG's behov. Du skal se på dine data og afveje, hvilke områder der har størst behov og vigtigst for din virksomhed. Du tager datastyring i dine egne hænder for at afværge katastrofe. Husk, at dine oplysninger er dit ansvar.

Selvom der er flere veje til at beskytte data - logiske, fysiske og menneskelige - tre primære softwaremetoder, som IRI-kunder med succes anvender, er klassificering, opdagelse og afidentifikation (maskering) af PII og andre data, der anses for følsomme.

Dataklassificering

For at finde og beskytte specifikke data i fare, skal de først defineres i navngivne kategorier eller grupper. Data klassificeret således kan katalogiseres ikke kun efter dets navn og attributter (f.eks. US SSN, 9-numre), men også underlagt beregningsmæssig validering (for at skelne dem fra andre 9-cifrede strenge) og følsomhedstilskrivning (hemmelig, følsom osv.) .).

Ud over disse opgaver kan dataklasser eller klassegrupper karakteriseres ved, hvor de er placeret, og/eller hvordan de skal findes (søgemetode(r), hvis deres placering er ukendt. Det er også muligt at tildele en udbedrings- eller maskeringsfunktion globalt, så afidentifikation kan udføres konsekvent for alle medlemmer af klassen, uanset placering, og bevare dens referenceintegritet.

Dataopdagelse

For at finde følsomme data kan søgefunktioner, der muligvis eller måske ikke er forbundet med dataklasser, udføres. Eksempler på opdagelsesteknikker omfatter RegEx eller Perl Compatible Regular Expression (PCRE) søgninger gennem databaser eller filer, fuzzy (soundalike) matchende algoritmer, speciel sti- eller kolonnefiltreringslogik, navngivet enhedsgenkendelse (NER), ansigtsgenkendelse osv.

Det er også muligt at udnytte maskinlæring i genkendelsesprocessen. IRI understøtter semi-overvåget maskinlæring i NER-modelbygning, for eksempel i deres DarkShield-produkt (nedenfor).

Data-afidentifikation

En af måderne til at reducere og endda ophæve risikoen for databrud er ved at maskere data i hvile eller i bevægelse med funktioner på feltniveau, der gør dem beskyttede, men stadig brugbare til en vis grad.

Ifølge Gartner-analytiker Marc Meunier, "Hvordan datamaskering udvikler sig for at beskytte data fra insidere og outsidere:"

Ved at vedtage datamaskering hjælper organisationer med at hæve niveauet af sikkerhed og beskyttelse af privatlivets fred for deres følsomme data – det være sig beskyttede sundhedsoplysninger (PHI), personligt identificerbare oplysninger (PII) eller intellektuel ejendom (IP). Samtidig hjælper datamaskering med at opfylde overholdelseskrav med sikkerheds- og privatlivsstandarder og -forskrifter.

De fleste virksomheder – enten i kraft af interne regler eller love om databeskyttelse – har gjort, er nu eller vil snart gøre datamaskering til et kerneelement i deres overordnede sikkerhedsstrategi.

Prøvde softwareløsninger

IRI leverer statiske og dynamiske datamaskeringsløsninger til databaser, flade filer, proprietære mainframe- og ældre applikationskilder og big data-platforme (Hadoop, NoSQL, Amazon osv.) i sit FieldShield-produkt eller Voracity-platform, samt data i fare i Excel via CellShield.

For data i semi-og ustrukturerede kilder som NoSQL DB'er, frit-formede tekstfiler og applikationslogfiler, MS Office- og .PDF-dokumenter, plus billedfiler (selv ansigter), kan du bruge DarkShield til at klassificere, opdage og afidentificere det .

I disse 'skjold'-produkter kan du bruge funktioner som sløring, sletning, kryptering, redaktion, pseudonymisering, hashing og tokenisering, med eller uden mulighed for at vende disse funktioner. Voracity - som inkluderer disse produkter - folder også datamaskering ind i dataintegration og migreringsoperationer samt dataføderering (virtualisering), rapportering og datastrid til analytiske operationer.

Indbyggede funktioner til dataopdagelse, klassificering, metadatastyring og revisionslogning letter både automatiske og manuelle vurderinger af genidentificerbarheden af berørte poster. Se www.iri.com/solutions/data-masking og www.iri.com/solutions/data-governance for at få flere oplysninger, og kontakt din IRI-repræsentant, hvis du har brug for hjælp til at skabe eller håndhæve din DSG-ramme gennem en datacentreret, eller 'startpunkt' sikkerhedstilgang.