Her ville vi se på de detaljerede trin til Aktivering af TLS i Oracle Apps R12.2

Indholdsfortegnelse

Introduktion:

Dataene mellem webbrowser og webserver rejser ukrypteret i R12-applikationen, så adgangskoden og andre oplysninger kan spores af sniffer. Vi undgår dette ved at implementere SSL i R12.

Med SSL-implementering transporteres dataene i de krypterede former, og kun webbrowser og webserver kan dekryptere dem.

Implementeringen kræver SSL-certifikatet og konfigurationen i R12-miljøet i henhold til konfigurationen

Hvad er SSL?

SSL og TLS er den kryptografiske protokol, der sikrer privatlivets fred mellem kommunikerende applikationer og deres brugere på internettet

Hvad er Transport Layer Security (TLS)

Transport Layer Security, eller TLS, er efterfølgeren til SSL. TLS er ligesom SSL en protokol, der krypterer trafik mellem en klient og en server. TLS opretter en krypteret forbindelse mellem to maskiner, der gør det muligt at overføre private oplysninger uden problemer med aflytning, datamanipulation eller meddelelsesforfalskning.

Sådan fungerer SSL

- Klienten sender en anmodning til serveren ved hjælp af HTTPS-forbindelsestilstand.

- Serveren præsenterer sit digitale certifikat til klienten. Dette certifikat indeholder serverens identifikationsoplysninger såsom servernavn, organisation og serverens offentlige nøgle og digital signatur af CA's private nøgle

- Klienten (webbrowseren) har de offentlige nøgler til alle CA. Det dekrypterer det digitale certifikats private nøgle. Denne verifikation beviser, at afsenderen havde adgang til den private nøgle og derfor sandsynligvis er den person, der er knyttet til den offentlige nøgle. Hvis verifikationen går godt, godkendes serveren som en betroet server.

- Klienten sender serveren en liste over de krypteringsniveauer eller chiffer, som den kan bruge.

- Serveren modtager listen og vælger det stærkeste krypteringsniveau, som de har til fælles.

- Klienten krypterer et tilfældigt tal med serverens offentlige nøgle og sender resultatet til serveren (som kun serveren skal kunne dekryptere med sin private nøgle); begge parter bruger derefter det tilfældige tal til at generere en unik sessionsnøgle til efterfølgende kryptering og dekryptering af data under sessionen

ssl-implementeringen vil afhænge af topologien af R12-implementeringen. Jeg fremhæver her alle de vigtigste.

TLS-termineringspunkt

- Et TLS-termineringspunkt er slutpunktsserveren for den krypterede forbindelse, der er startet af en klient (f.eks. en browser).

- I tilfælde af Oracle E-Business Suite kan Oracle HTTP-serveren fungere som et TLS-termineringspunkt. Et alternativt TLS-termineringspunkt, såsom en omvendt proxy eller load balancer, kan konfigureres foran Oracle HTTP-serveren.

Forskellige SSL-topologier

- En enkelt webserverimplementering med TLS-termineringspunkt som webserver

Dette er ret simpelt. Vi skal bruge det digitale certifikat til webserveren. Trinene er lige frem. Trafikken mellem webbrowser og webserver bliver krypteret

- At have en belastningsbalancer, der tjener til 2 eller flere webservere, gør det en smule kompliceret

I dette tilfælde kunne vi have følgende muligheder

1.End to end-kryptering af trafik (TLS-termineringspunkt som webserver)

Hele trafikstrømmen fra browser til load balancer og fra load balancer til webserver er krypteret

Der er to måder at gøre det på

a) Pass-through-konfiguration :Belastningsbalancen i dette tilfælde dekrypterer/krypterer ikke beskeden. Den passerer bare gennem trafikken til webserveren

b) Dekryptering/kryptering :Belastningsbalancen dekrypterer i dette tilfælde trafikken på belastningsbalanceringsniveauet og krypterer den igen og sender den til webserveren, som igen dekrypterer den

2. SSL-terminator (Alternativt TLS-termineringspunkt):Trafikken mellem webbrowser og load balancer er kun krypteret. Load balancen fungerer som SSL-terminator og afslutter SSL'en på load balancer-niveau og sender den ukrypterede trafik til webserveren.

Trin til at udføre konfiguration på hver topologi er angivet nedenfor

En enkelt webserverimplementering med TLS-termineringspunkt som webserver

Vigtige pointer

1) Opgrader til et minimum af Java Development Kit (JDK) 7.

Brugen af TLS 1.2 kræver som minimum Java 7

2) Opgrader Oracle Fusion Middleware.

Brugen af TLS 1.2 kræver Oracle Fusion Middleware 1.1.1.9

3) Påfør produktspecifikke plastre.

Oracle Workflow – Anvend patch 22806350 :R12.OWF.C for at løse et Oracle Workflow Notification Mailer-problem.

Oracle iProcurement – Anvend patch(erne), der er nævnt i My Oracle Support Knowledge Dokument 1937220.1 , Oracle iProcurement, Exchange og OSN fejler efter leverandørwebsted migrerer fra SSLv3 til TLS-protokol (med SSL Handshake SSLIOClosedOverrideGoodbyeKiss) , som svarer til de relevante applikationsversioner.

Oracle iPayment – Anvend patch 22522877 :R12.IBY.C.

Oracle XML Gateway – Anvend patch 22326911 :R12.ECX.C.

Trin 1

Indstil dit miljø

De trin, der er beskrevet i dette afsnit, skal udføres på det (kørende) kørselsfilsystem for at sikre, at TLS-opsætningen under den næste online-patchning derefter overføres til patch-filsystemet. Der bør ikke være en aktiv patching-cyklus på dette tidspunkt. For at kontrollere, om en online patch-cyklus allerede er aktiv eller ej, kan du bruge følgende kommando:

UNIX:

$ adop -status

- Log på applikationsniveauet Oracle E-Business Suite Release 12.2 som den OS-bruger, der ejer installationsfilerne.

- Filsystemet med Applications-kontekstfilvariablen s_file_edition_type sat til 'run' angiver kørefilsystemet. Kilde til din programlags miljøfil (

.env), placeret i APPL_TOP-mappen på kørefilsystemet. Kilde ikke APPS .env-filen, ellers vil 10.1.2-miljøvariablerne blive samlet op, og Oracle Wallet Manager 11g vil ikke starte. Efter at have hentet miljøfilen, skal $FILE_EDITION miljøvariablen være 'run'. - Indstil PATH-miljøvariablen til at inkludere Fusion Middleware-placeringen og DISPLAY-variablen for owm gui

For eksempel

eksport PATH=$FMW_HOME/webtier/bin:$FMW_HOME/oracle_common/bin:$PATH

eksport DISPLAY=

S trin 2

Opret en tegnebog

Placeringen s_web_ssl_directory bruges stadig af nogle Oracle E-Business Suite Release 12.2-komponenter (f.eks. XML Gateway Transportation Agent OXTA) og under Oracle Fusion Middleware-kloningsprocessen.

Vi kan finde denne placering på nedenstående måde

kat $CONTEXT_FILE|grep "s_web_ssl_directory"

Åbn Wallet Manager som en baggrundsproces:

| $ owm & |

På Oracle Wallet Manager-menuen skal du navigere til Wallet>

Ny.

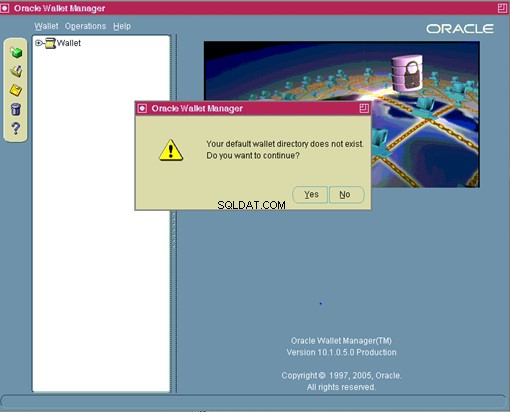

Svar NEJ til:Din standard tegnebogsmappe eksisterer ikke. Ønsker du at oprette det nu?

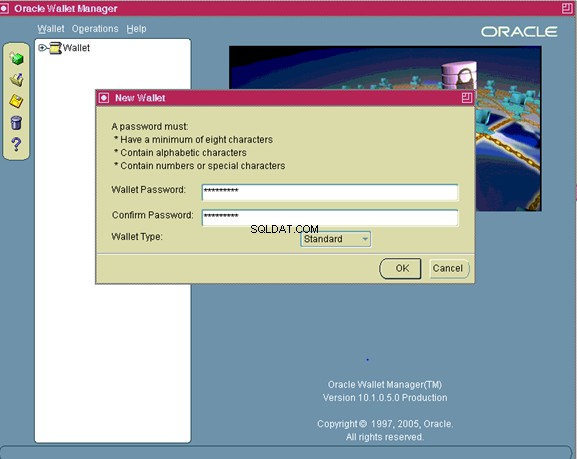

Den nye tegnebogsskærm vil nu bede dig om at indtaste en adgangskode til din tegnebog

Indtast adgangskoden, og husk den

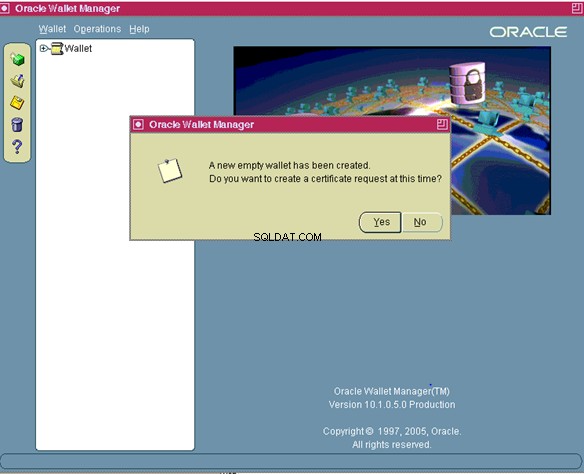

En ny tom tegnebog er blevet oprettet. Ønsker du at oprette en certifikatanmodning på dette tidspunkt?

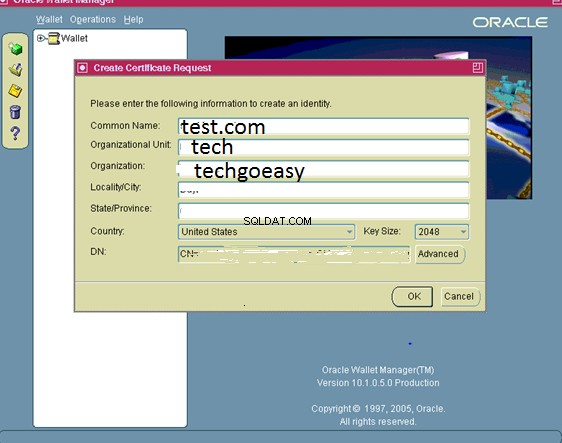

Når du har klikket på "Ja" i skærmbilledet Opret certifikatanmodning, vises:

Udfyld de relevante værdier hvor:

| Fælles navn | Det er navnet på din server inklusive domænet. |

| Organisationsenhed:(valgfrit) | Enheden i din organisation. |

| Organisation | Det er navnet på din organisation |

| Lokalitet/by | Det er din lokalitet eller by. |

| Stat/provins | er det fulde navn på din stat eller provins, må du ikke forkorte. |

Vælg dit land fra rullelisten, og vælg som minimum 2048 for nøglestørrelsen. Klik på OK.

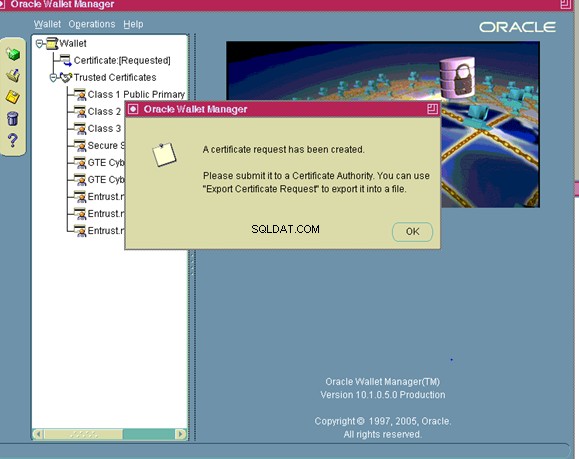

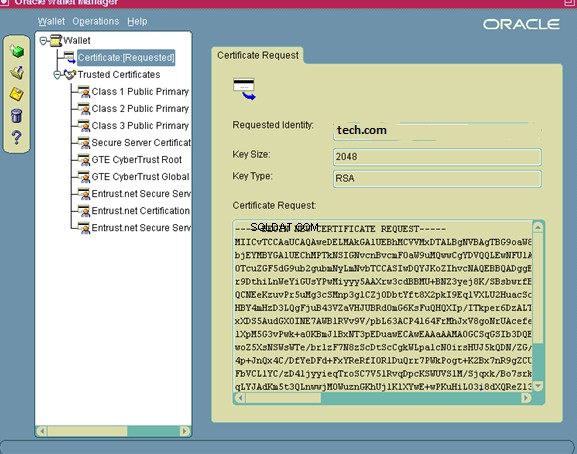

Klik på På anmodet om certifikat

Du skal eksportere certifikatanmodningen, før du kan sende den til en certificeringsmyndighed.

- Klik på Certifikat [Requested] for at fremhæve det.

- Klik på Operations> i menuen

Eksporter certifikatanmodning

- Gem filen som server.csr

- Klik på Tegnebog i menuen, og klik derefter på Gem.

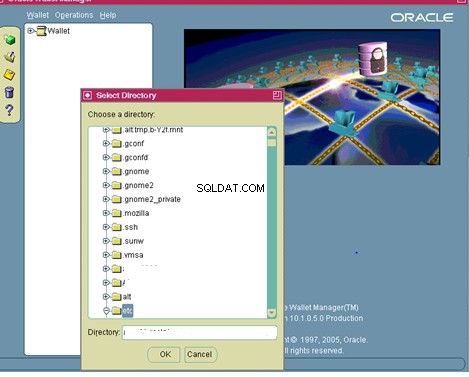

- På skærmbilledet Vælg katalog skal du ændre kataloget til dit fuldt kvalificerede tegnebogsmappe.

- Klik på OK.

- Klik på Tegnebog i menuen, og marker feltet Automatisk login.

Sørg for at gøre denne adgangskode til noget, du vil huske. Du skal bruge adgangskoden, når du åbner tegnebogen med Oracle Wallet Manager eller udfører handlinger på tegnebogen ved hjælp af kommandolinjegrænsefladen. Med automatisk login aktiveret, behøver processer indsendt af den OS-bruger, der oprettede tegnebogen, ikke opgive adgangskoden for at få adgang til tegnebogen.

- Afslut Wallet Manager.

Tegnebogsmappen vil nu indeholde følgende filer:

cwallet.sso

ewallet.p12

server.csr

Du kan nu indsende server.csr til din certificeringsmyndighed for at anmode om et servercertifikat

Gem tegnebogen ved hjælp af tegnebogen, og gem og giv biblioteksstien

Send certifikatanmodningen til en certifikatmyndighed .

Bemærk:Signaturalgoritmeændringer

Branchestandarder for krypteringsalgoritmer er konstant under revision. Certifikater udstedt med en SHA-1-baseret signatur-hash-algoritme som industristandard udfases. Mange certifikatmyndigheder anbefaler eller pålægger SHA-2 som minimumsignaturalgoritmen til udstedelse af certifikater. Tidsrammen for at flytte til SHA-2 varierer afhængigt af den certifikatmyndighed, der bruges. Kravet til SHA-2 påvirker også mellemliggende certifikater, som også skal være SHA-2 for at kunne kædes tilbage til det udstedte SHA-2-certifikat. Rodcertifikater påvirkes ikke.

Se følgende My Oracle Support Knowledge-dokumenter for at få flere oplysninger:

Dokument 1448161.1 , Sådan producerer du CSR med en SHA-1 eller bedre signaturalgoritme

Dokument 1275428.1 , Supportstatus for SHA-2 i Oracle Application Server (10.1.2.X.X/10.1.3.X.X) og Fusion Middleware 11g (11.1.1.X)

Dokument 1939223.1 , Er det muligt at generere SHA-2-certifikatsigneringsanmodninger med Oracle Wallet Manager eller ORAPKI i FMW11g

Afhængigt af din certifikatudbyder accepteres MD5-baserede certifikatanmodninger (CSR) genereret af Oracle Wallet Manager (OWM) muligvis ikke.

For eksempel vil Symantec nu kun acceptere SHA-1 2048-bit baserede CSR'er eller højere. På grund af en strømbegrænsning i både OWM og orapki er de ude af stand til at generere andet end MD5-baserede CSR'er. OWM kan acceptere SHA-2 eller højere betroede certifikater og servercertifikater, det kan bare ikke generere dem.

I disse tilfælde er løsningen at gøre brug af OpenSSL til at generere CSR. Et eksempel på denne proces er givet nedenfor.

- Brug OpenSSL til at tage den eksisterende tegnebog og gemme den som en ny fil i PEM-format:

openssl pkcs12 -in ewallet.p12 -nodes -out nonoracle_wallet.pem

Brug OpenSSL til at generere anmodningen, der specificerer SHA-2:

openssl req -new -key nonoracle_wallet.pem -sha256 -out server.csr

På dette tidspunkt vil OpenSSL bede dig om anmodningsattributterne. Sørg for at indtaste de samme data, som du indtastede, da du oprettede CSR'en i OWM. Angiv ikke et "udfordringskodeord", da dette er blevet anset for at være usikkert af de fleste certificeringsmyndigheder.

- CSr'et skal nu sendes til din certifikatmyndighed for at anmode om et servercertifikat.

- Når du har modtaget dit nyligt udstedte certifikat, kan du importere dette til din tegnebog ved hjælp af OWM og fortsætter med det næste trin nedenfor

Trin 5

Importer dit servercertifikat til tegnebogen

Når du har modtaget dit servercertifikat fra din certificeringsmyndighed, skal du importere det til din tegnebog. Kopier certifikatet til server.crt i tegnebogens bibliotek på din server på en af følgende måder:

- ftp certifikatet (i binær tilstand)

- kopiér og indsæt indholdet i server.crt

Følg disse trin for at importere server.crt til din tegnebog:

- Åbn Wallet Manager som en baggrundsproces:

$ owm &

- Klik på Tegnebog i menuen og derefter på Åbn.

- Svar Ja, når du bliver bedt om det:

Din standard tegnebogsmappe eksisterer ikke.

Vil du fortsætte?

- På skærmbilledet Vælg bibliotek skift kataloget til dit fuldt kvalificerede tegnebogsmappe og

klik på OK

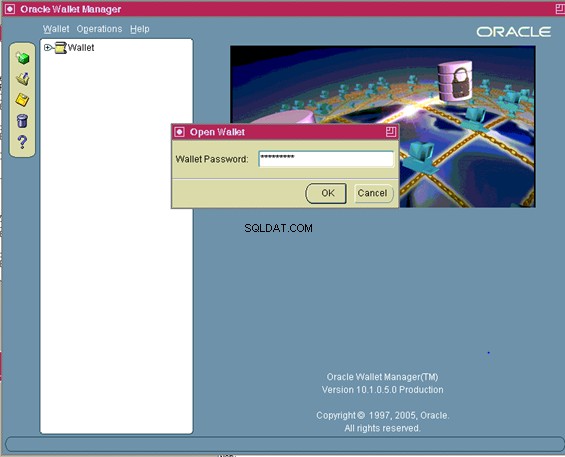

- Indtast din tegnebogsadgangskode, og klik på OK.

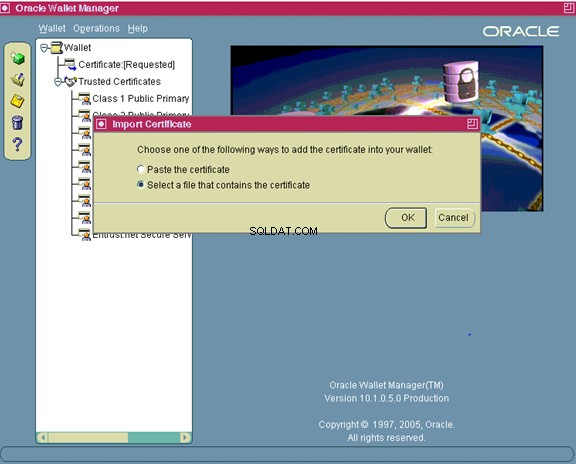

- På Oracle Wallet Manager-menuen skal du navigere til Operations Import User Certificate. Servercertifikater er en type brugercertifikat. Da certificeringsmyndigheden udstedte et certifikat til serveren og placerede dets distinguished name (DN) i feltet Emne, er serveren certifikatejeren, og dermed "brugeren" for dette brugercertifikat.

- Klik på OK.

- Dobbeltklik på server.crt for at importere den.

- Gem tegnebogen:

- Klik på Tegnebog i Oracle Wallet Manager-menuen.

- Bekræft, at feltet Automatisk login er markeret.

- Klik på Gem

Bemærk:Hvis alle betroede certifikater, der udgør kæden af server.crt, ikke er til stede i tegnebogen, vil tilføjelsen af certifikatet mislykkes. Da tegnebogen blev oprettet, blev certifikaterne for de mest almindelige CA'er (såsom VeriSign, GTE og Entrust) automatisk inkluderet. Kontakt din certificeringsmyndighed, hvis du har brug for at tilføje deres certifikat, og gem den medfølgende fil som ca.crt i tegnebogens bibliotek i et base64-format. En anden mulighed er at følge instruktionerne nedenfor for at oprette ca.crt fra dit servercertifikat (server.crt). Hvis din certificeringsmyndighed har leveret et mellemliggende certifikat (for at fuldføre kæden), og gem derefter den leverede fil som intca.crt i et Base64-format, dette skal importeres til Oracle Wallet Manager før import af serveren.crt. Certifikater, der omfatter flere dele (såsom P7B-typen) vil også falde ind under denne kategori

Oprettelse af din certificeringsmyndigheds certifikat

For at oprette ca.crt

- Kopiér server.crt til din pc (hvis nødvendigt) ved hjælp af en af følgende metoder:

ftp (i binær tilstand) server.crt til din pc .

kopier indholdet af server.crt og indsæt i notesblok på pc'en. Gem filen som server.crt

- Dobbeltklik på server.crt for at åbne den med Cyrpto Shell-udvidelsen.

- På fanen Certificeringssti klik på den første (øverste) linje og derefter Vis certifikat.

- På fanen Detaljer, klik på Kopier til fil, dette vil starte eksportguiden.

- Klik på Næste for at fortsætte.

- Vælg Base64-kodet X.509 (.CER), og klik på næste.

- Klik på Gennemse, og naviger til det ønskede bibliotek.

- Indtast ca.crt som navn, og klik på ok for at eksportere certifikatet.

- Luk guiden.

- Kopiér ca.crt tilbage til din tegnebogsmappe (hvis nødvendigt) ved hjælp af en af følgende metoder:

ftp (i binær tilstand) ca.crt til dit applikationsniveau tegnebogsmappe

kopier indholdet af ca.crt og indsæt i en ny fil i dit applikationsniveau-pungbibliotek ved hjælp af en teksteditor. Gem filen som ca.crt

Detaljerede trin til at importere certifikat med skærmbilleder

| owm & |

Klik derefter på tegnebog -> åben

Klik på Ja

Indtast den fulde sti til wwallet-biblioteket

Indtast tegnebogens adgangskode

Now Operations:Importer brugercertifikat

Alternativt kan du tilføje certifikatet

orapki wallet add \ -wallet . \ -trusted_cert \ -cert ca.cer \ -pwd <pwd> orapki wallet add \ -wallet . \ -trusted_cert \ -cert intca.cer \ -pwd <pwd> orapki wallet add \ -wallet .\ -user_cert \ -cert tech.cer \ -pwd <pwd>

Hvis du skal importere CA-certifikatet, skal du også tilføje indholdet af ca.crt-filen til filen b64InternetCertificate.txt, der findes i 10.1.2 ORACLE_HOME/sysman/config-mappen:

$ kat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Hvis du også fik et mellemliggende certifikat (intca.crt), skal du også tilføje det til b64InternetCertificate.txt:

$ kat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Trin 6 – Rediger Oracle HTTP Server-tegnebogen .

Kopiér

Du kan finde disse variable fra kontekstfilen

kat $CONTEXT_FILE|grep “s_ohs_instance_loc”

kat $CONTEXT_FILE|grep "s_ohs_component"

Trin 7 – Rediger OPMN-tegnebogen og konfigurer krypteringspakkerne .

Rediger OPMN Wallet

Standardplaceringen for OPMN tegnebogen er i

Vi kan finde denne placering på nedenstående måde

kat $CONTEXT_FILE|grep “s_ohs_instance_loc”

- Naviger til

/config/OPMN/opmn/wallet mappen. - Flyt de eksisterende tegnebogsfiler til en backup-mappe, hvis du ønsker at bruge dem igen i fremtiden.

- Kopiér cwallet.sso filerne fra

/config/OHS/ /keystores/default mappen til den aktuelle mappe.

Konfigurer OPMN Cipher Suites

Du skal udføre denne konfiguration for at gennemtvinge stærke krypteringspakker på OPMN-fjernporten.

- Sørg for, at alle processer er nede.

- Åbn opmn.xml filen, der er placeret under din webtierforekomst.

- Mod toppen af filen, se efter SSL-indstillingerne i

-sektionen.

Skift:

til

ssl-ciphers=”

Den følgende liste specificerer de gyldige cipher suites, der kan bruges:

- SSL_RSA_WITH_AES_256_CBC_SHA

- SSL_RSA_WITH_AES_128_CBC_SHA

- SSL_RSA_WITH_3DES_EDE_CBC_SHA

For eksempel:

ssl-ciphers=”SSL_RSA_WITH_ACSHA_3SHA_BCSHA_3SHA_BCSHA_18_AES_1000_1000_1.>

Rediger admin.conf filen.

Skift:

SSLcipherSuite SSL_RSA_WITH_RC4_128_SHA

SSLProtocol nzos_Version_1_0 nzos_Version_3_0

til

SSLcipherSuite

SSLProtocol nzos_Version_1_0 nzos_Version_1_1 nzos_Version_1_2

Trin 8 – Rediger Oracle Fusion Middleware Control Console .

Fusion Middleware Control Console bruger funktionaliteten fra OPMN til at administrere din Oracle Fusion Middleware Enterprise.

Flyt de eksisterende tegnebogsfiler til en backup-mappe, hvis du ønsker at bruge dem igen i fremtiden.

- $EBS_DOMAIN_HOME/opmn/

/ /wallet - $EBS_DOMAIN_HOME/opmn/

/wallet - $FMW_HOME/webtier/instances/

/config/OHS/ /proxy-wallet

Vi kan finde denne placering på nedenstående måde

kat $CONTEXT_FILE|grep "EBS_DOMAIN_HOME"

Kopiér cwallet.sso filen fra

Bemærk :I tilfælde af et delt filsystem og multinode-konfiguration udføres opdateringer til de første to mapper på den primære node, og opdateringer til den tredje mappe udføres på den respektive applikations-tierknude, hvor OHS konfigureres til TLS. Årsagen er, at de første to mapper kun vil eksistere på den primære node, og den tredje mappe vil kun eksistere på hver applikations-tierknude, hvor OHS er aktiveret.

Trin 9

Brug Oracle Fusion Middleware Control til at foretage nogle yderligere ændringer i konfigurationsfilen:

- Log ind på Oracle Fusion Middleware Control Console (f.eks. https://

. : /em). - Vælg Web Tier Target under EBS Domain.

- Vælg Administration > Avanceret konfiguration.

- Vælg ssl.conf fil til redigering.

- Opdater direktiverne Listen

og VirtualHost _default_: til SSL-porten, f.eks. Listen 4443. - Opdater SSLProtocol og SSLcipherSuite-posten, så den matcher følgende:

SSLProtocol TLSv1 TLSv1.1 TLSv1.2

SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:+HIGH:+MEDIUM

7. Klik på Anvend .

Følgende kommando skal køres (på alle applikationsniveauknuder) for at udbrede ændringerne foretaget gennem Oracle Fusion Middleware Control Console til kontekstfilvariablerne:

perl $AD_TOP/bin/adSyncContext.pl contextfile=$CONTEXT_FILE

Indtast APPS-brugeradgangskoden:

Indtast WebLogic AdminServer-adgangskoden:

Gennemgå adSyncContext.log for de ændringer, der er blevet opfanget og foretaget i kontekstfilen.

Brug Oracle E-Business Suite 12.2 – OAM Context Editor til at ændre de TLS-relaterede variabler vist i denne tabel:

| TLS-relaterede variabler i kontekstfilen | ||

| Variabel | Ikke-TLS-værdi | TLS-værdi |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | samme som s_webport | samme som s_webssl_port |

| s_webssl_port | ikke relevant | standard er 4443 |

| s_https_listen_parameter | ikke relevant | samme som s_webssl_port |

| s_login_page | url konstrueret med http-protokol og s_webport | url konstrueret med https-protokol og s_webssl_port |

| s_external_url | url konstrueret med http-protokol og s_webport | url konstrueret med https-protokol og s_webssl_port |

Værdien af s_webport er baseret på standardporten før enhver TLS-konfiguration og forbliver uændret, når der skiftes til TLS

Trin 10 – Kør Autoconfig

Autoconfig kan køres ved at bruge adautocfg.sh-scriptet i mappen Application Tier $ADMIN_SCRIPTS_HOME.

Trin 11 – Genstart Application Tier-tjenesterne

Brug adapcctl.sh-scriptet i mappen $ADMIN_SCRIPTS_HOME til at stoppe og genstarte Apache-tjenesterne på Application Tier.

Trin 12 – Udbred TLS-ændringer til patch-filsystemer .

Følgende trin skal udføres for at synkronisere TLS-opsætningen mellem de to filsystemer:

- Rediger $APPL_TOP_NE/ad/custom/adop_sync.drv.

- Forudsat at rsync-kommandoen er tilgængelig på UNIX, skal følgende direktiver kopieres og indsættes mellem sektionen

og efter den eksisterende <#Copy Ends>:

# Påkrævet for TLS-opsætningsmigrering fra RUN til PATCH-filsystemet.

# Rediger venligst kommandoerne i tilfælde af, at rsync ikke er tilgængelig, eller hvis platformen ikke understøtter eksempel syntaks.#10.1.2 b64InternetCertificate.txt

rsync -zr %s_current_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate.txt %s_other_base%/EBSapps/10.1.2/InterignetCertificat.b4/InterignetCertificate.64 txt#Oracle HTTP Server Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso %s_other_base%s_other_base FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso#OPMN Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/web%/tier/ s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso#Fusion Middleware Control Wallets – cbrwallet />rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso %s_other_base/cwallet.sso %s_other_base%/user_projectin%Sidins_Home_Sid opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_domain_%s_dbSid%/opmn/%s_ohs_instance%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/_domain%in_ebs/domains%in_ebs/domains%in_ebs/domains% wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/proxy-wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_oh/Sfiginstances/Sfiginstance/S %s_ohs_component%/proxy-wallet/cwallet.sso

Trin, der skal bruges, når du går til SSL-terminator

Der er ikke behov for certifikatoprettelse og installation på webserveren. I dette tilfælde skal vi blot indstille kontekstfilparameteren nedenfor

Brug Oracle Fusion Middleware Control til at foretage nogle yderligere ændringer i konfigurationsfilen:

- Log ind på Oracle Fusion Middleware Control Console (f.eks. https://

. : /em). - Vælg Web Tier Target under EBS Domain.

- Vælg Administration > Avanceret konfiguration.

- Vælg ssl.conf fil til redigering.

- Opdater ServerName-direktivet til TLS-termineringspunktopsætningen

. . - Klik på Anvend.

- Vælg httpd.conf fil til redigering.

- Opdater ServerName-direktiverne til TLS-termineringspunktets opsætning

. . - Klik på Anvend.

Brug Oracle E-Business Suite 12.2 – Oracle Applications Manager (OAM) Context Editor til at ændre de TLS-relaterede variabler vist i denne tabel:

| Ændringer ved brug af et andet TLS-termineringspunkt end OHS (såsom en load balancer eller omvendt proxy) | ||

| Variabel | Ikke-TLS-værdi | TLS-værdi |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | samme som s_webport | TLS-termineringspunkt ekstern port |

| s_webentryhost | samme som s_webhost | TLS-termineringspunkt værtsnavn |

| s_webentrydomain | samme som s_domænenavn | TLS-termineringspunkts domænenavn |

| s_enable_sslterminator | # | Fjern '#' for at bruge ssl_terminator.conf |

| s_login_page | url konstrueret med http-protokol og s_webport | Konstruer url med https-protokol, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url konstrueret med http-protokol og s_webport | Konstruer url med https-protokol, s_webentryhost, s_webentrydomain, s_active_webport |

Værdien af s_webport er baseret på standardporten før enhver TLS-konfiguration og forbliver uændret, når der skiftes til TLS.

Kør Autoconfig

Autoconfig kan køres ved at bruge adautocfg.sh-scriptet i mappen Application Tier $ADMIN_SCRIPTS_HOME.

Genstart Application Tier-tjenesterne

Brug adapcctl.sh-scriptet i mappen $ADMIN_SCRIPTS_HOME til at stoppe og genstarte Apache-tjenesterne på Application Tier.

Trin til ende-til-ende-kryptering med Pass through-konfiguration på Load Balancer

1) Alle de trin, der er givet for en enkelt webserver, skal udføres.

2) Certifikatet skal oprettes med load balancer Name

3) Vi kan udføre certifikattrinnene på én node og derefter kopiere alle trinene til de andre noder

Kontekstværdiændringer

| TLS-relaterede variabler i kontekstfilen | ||

| Variabel | Ikke-TLS-værdi | TLS-værdi |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Steps for End to end encryption with Encryption/decryption on Load Balancer

1) All the steps given for single web server need to be executed.

2) The certificate need to be created at load balancer level and web node level also. It need to be created with load balancer Name on both the side

3) We can execute the certificate steps on one Web Node and then copy all the steps to the other nodes

4) The Load balance should have the client SSL certificate for the Web node certificate

Context value changes

| SSL Related Variables in the Context File | ||

| Variable | Non-SSL Value | SSL Value |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Both the ssl.conf and httpd.conf will have the ServerName pointing to the local host, rather than the web entry host of the TLS termination point.

In the case of a TLS termination point used, the configuration will generally consist of two profiles:a client SSL profile and a server SSL profile. Each profile will reference the corresponding certificate information of the other. Essentially, the TLS offloader needs to be aware of the TLS certificate information on the EBS side and EBS in turn needs to be aware of the TLS certificate information of the TLS termination point. Consult the documentation relevant to your TLS termination point for information on the proper configuration.

The example here is based on use of F5 BIG-IP TLS Accelerator:

SSL Client:

Parent Profile =clientssl

Certificate &Key =Subject Alternative Name (SAN) based certificate installed on BIG-IP

Chain =Intermediate chain certificate specified

SSL Server:

Parent Profile =serverssl

Certificate &Key =Basic certificate issued to the EBS instance

Chain =Intermediate chain certificate specified

We advise that both sides of the TLS configuration be tested independently. For example, test to make sure your EBS instance works with the TLS termination point first, revert the change, and then test that TLS configured only for EBS works. Once it is confirmed that both configurations work for TLS, you can commit to the end-to-end TLS configuration by re-introducing the TLS termination point.

An example of the protocol flow in this scenario:

client https request> TLS Off-loader (https:443)> EBS TLS (https:4443)

There are two distinct TLS certificate chains in play, therefore the TLS handshake and negotiation must complete in order for the communication to be successful. Any break in this flow will result in TLS protocol errors. In this example, the TLS termination point is operating on the general default port of 443, while EBS is configured to operate on port 4443.

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Configure Loopback and Outbound Connections

Step 1 – Update the managed server (WLS) configuration .

Append the following JVM parameter to all managed servers and the WebLogic administration server:

- Log in to Oracle Fusion Middleware Administration Console (for example, https://

. : /console) - Click on Lock &Edit.

- Under Domain Structure > your EBS domain> Environment and Servers, select one of the managed servers. (Note that you will need to repeat this for all managed servers and the WebLogic administration server in your environment.)

Then under the Server Start tab in the Arguments section, add the following:

-Dhttps.protocols=TLSv1,TLSv1.1,TLSv1.2

- Click on Save.

- Repeat steps 3 and 4 for all remaining managed servers.

- Click on Activate Changes.

Step 2 – Update the b64InternetCertificate.txt Truststores

Add the contents of the ca.crt file to b64InternetCertificate.txt file.

If you need to import the CA Certificate, you will also need to add the contents of the ca.crt file to the b64InternetCertificate.txt file located in the 10.1.2 ORACLE_HOME/sysman/config directory:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Step 3 – Update the cacerts Truststore

- Update the JDK cacerts file.

Oracle Web Services requires the certificate of the certifying authority who issued your server certificate (ca.crt from the previous step) to be present in the JDK cacerts file. In addition, some features of XML Publisher and BI Publisher require the server certificate (server.crt from previous step) to be present. - Navigate to the $OA_JRE_TOP/lib/security directory.

- Follow these steps to ensure these requirements are met:

- Backup the existing cacerts file.

- Copy your ca.crt and server.crt files to this directory and issue the following command to insure that cacerts has write permissions:

| $ chmod u+w cacerts 4. Add your Apache ca.crt and server.crt to cacerts:$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts If you were also provided an Intermediate Certificate (intca.crt) then you will also need to add that to the cacerts before adding the server.crt:

$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ chmod u-w cacerts |

Step 4 Database tier setup

Oracle products such as Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore, and Pricing are leveraging the database as an HTTP client. The implementation of TLS for the Oracle Database Server (which acts as a client sending requests to the Web server) makes use of the Oracle Wallet Manager for setting up an Oracle wallet.

Bemærk :This is a mandatory requirement for Oracle iStore storefront pages when the web tier is TLS enabled.

To enable the HTTPS client request from the database using UTL_HTTP, you need to establish a truststore in wallet format. You do not need a server certificate for this wallet. You only need to import the root CA certificate for the root CAs that are the trust anchor for the sites you need UTL_HTTP to connect to.

- After setting your environment for the database tier, navigate to the $ORACLE_HOME/appsutil directory.

- Create a new wallet directory named wallet.

- Navigate to the newly created wallet directory.

- Open the Oracle Wallet Manager as a background process.

owm &

- In the Oracle Wallet Manager Menu, navigate to Wallet > New .

Answer NO to:Your default wallet directory doesn’t exist. Do you wish to create it now? The new wallet screen will now prompt you to enter a password for your wallet. Click NO when prompted:A new empty wallet has been created. Do you wish to create a certificate request at this time? - If you need to import ca.crt, on the Oracle Wallet Manager menu navigate to Operations > Import Trusted Certificate . Click OK . Double click on ca.crt to import it.

- Save the wallet:On the Oracle Wallet Manager Menu, click Wallet . Verify the Auto Login check box is selected. Click Save .

To test that the wallet is properly set up and accessible, log in to SQLPLUS as the apps user and execute the following:

SQL>select utl_http.request('[address to access]', '[proxy address]', 'file:[full path to wallet directory]', null) from dual; where:

‘[address to access]’ =the URL for your Oracle E-Business Suite Rapid Install Portal.

‘[proxy address] ‘ =the URL of your proxy server, or NULL if not using a proxy server.

‘file:[full path to wallet directory]’ =the location of your wallet directory (do not specify the actual wallet files).

Related links

Enabling SSL or TLS in Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

How to find R12 components Version

40 Adpatch question every DBA should know

awk command

Keytool command