Jeg besvarede et lignende spørgsmål i går om Apache Cassandra:Sikring af Cassandra-kommunikation med TLS/SSL .

Min erfaring har været, specifikt med Amazon, hvis du kan, oprette et VPN-netværk mellem dine instanser for at garantere, at alt er sikkert. Et interessant faktum, vi stødte på, da vi implementerede vores VPN-netværk oven på EC2, er, at det gjorde svartider hurtigere ... Vi valgte Vyatta og har været meget glad for det indtil videre. Det kan være fuldt virtualiseret ... og giver os mulighed for at bygge bro mellem zoner, regioner og datacentre (amazon og ikke amazon)

En anden mulighed er at udnytte Amazon Virtual Private Cloud :

- Opret en Amazon Virtual Private Cloud på AWS's skalerbare infrastruktur, og angiv dens private IP-adresseområde fra ethvert område, du vælger.

- Opdel din VPC's private IP-adresseområde i et eller flere offentlige eller private undernet for at gøre det lettere at køre applikationer og tjenester i din VPC.

- Styr indgående og udgående adgang til og fra individuelle undernet ved hjælp af netværksadgangskontrollister.

- Gem data i Amazon S3 og indstil tilladelser, så dataene kun kan tilgås fra din Amazon VPC.

- Vedhæft en Amazon Elastic IP-adresse til enhver instans i din VPC, så den kan nås direkte fra internettet.

- Byg bro mellem din VPC og din it-infrastruktur på stedet med en krypteret VPN-forbindelse, hvilket udvider dine eksisterende sikkerheds- og administrationspolitikker til dine VPC-instanser, som om de kørte i din infrastruktur.

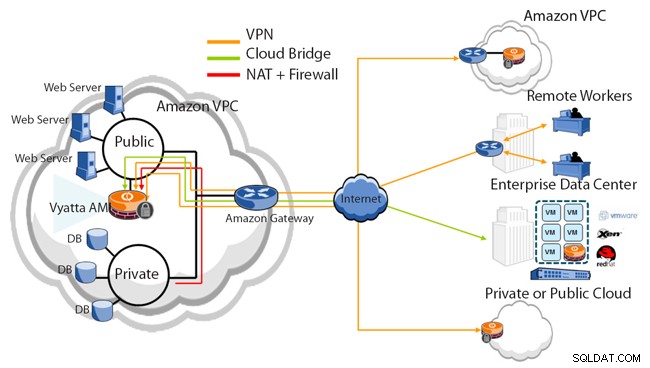

Vyatta har en flot grafik, der viser, hvordan VPC og Vyatta (eller enhver anden virksomheds VPN-løsning) kan bygge bro sammen (som i sidste punkt ovenfor):

Jeg arbejder ikke for Vyatta ... ligesom hvor godt vi har formået at få alt til at fungere uden at købe mega dyrt cisco gear