MySQL er kendt for at være nem at bruge og meget sikker. Det er derfor, det er det første valg for mange organisationer, herunder de største mærker som Facebook, Google, Uber og YouTube. Fordi det er open source, er det gratis at bruge og ændre selv til kommercielle formål. Men selvom det kan være meget sikkert, bliver sikkerhedsfunktionerne ikke altid brugt korrekt.

Cyberkriminelle er gode til at finde måder at udnytte masserne på. Ransomware-angreb har trængt ind i alt fra byer, skoler og hospitaler til store og små virksomheder. Ofre bliver narret til at tillade ondsindede programmer i deres systemer, hvor disse programmer låser filer, indtil de får løsesum. Organisationer af enhver art, der bruger MySQL og andre databasestyringssystemer, er i fare for angreb.

At målrette mod civile virksomheder ud over virksomheder er et smart træk for cyberkriminelle, fordi vores samfund vil smuldre uden dem. Ved at vide dette udnytter hackere sårbarheder i MySQL til at tjene penge på mål, der ikke har noget spillerum til at afvise løsesummen.

Ransomware er en lukrativ industri for en cyberkriminel, især da vi fortsat er afhængige af teknologi til lagring af alle slags data i alle sektorer. Sidste år udnyttede nogle af de mest skadelige ransomware-angreb mål for billioner af dollars. Det er mere afgørende end nogensinde før at beskytte din database mod uønsket adgang.

Ransomware-angreb

I 2020 var det gennemsnitlige løsesum, der blev krævet i ransomware-angreb nået op på $170.000 pr. hændelse i 3. kvartal. Selvom kriminelle normalt holder fast ved deres ord og gendanner data, når løsesummen er betalt, er det stadig umuligt at vide, om dine data er fuldstændig sikre efter at have været udsat for et angreb.

Sådanne angreb er blevet mere forventede, siden Covid ændrede vores digitale landskab. Fjernarbejdere og virksomheder blev tvunget til at stole på skybaserede projektværktøjer og andre typer onlinedatabaser for at samarbejde med andre teammedlemmer, kunder og entreprenører. Og selvom denne slags værktøjer tillader ledere at indstille teamtilladelser til kontrol, er sådanne foranstaltninger ikke nok.

For at komplicere tingene yderligere, bruger flere og flere mennesker på alle digitale ekspertiseniveauer online samarbejdsværktøjer, og de fleste af dem er stadig ikke sikkerhedskyndige. Med så meget information, der kommer gennem forskellige kanaler, kan det være svært for selv de mest dygtige brugere at definere, om dataene kommer fra en legitim kilde.

Det er derfor, cyberkriminelle har udnyttet frygten og misinformationen omkring pandemien. Ondsindede links indlejret i ting som falske CDC-e-mails har cirkuleret. De udnytter pandemi-relaterede bekymringer ved at misrepræsentere sig selv med meget overbevisende layouts og logoer for at narre modtagere til at lukke svindlerne direkte ind på deres computere.

I 2021 bliver hackergrupper endnu mere sofistikerede og undvigende i deres taktik. Kryptovaluta er et populært format for løsepenge. Crypto-sporingsfunktioner er ret nye, og det er så meget sværere at fange cyberkriminelle. Private data bliver en stadig mere værdifuld vare.

PLEASE_READ_ME

Et af de mest uhåndgribelige og farlige angreb i det seneste år, nu kendt som PLEASE_READ_ME, har ændret den måde, vi tænker på omfanget og mulighederne for ransomware-teknologi. De fleste ransomware-angreb er rettet mod specifikke enheder, der har meget at tabe. Denne form for målrettede angreb er normalt velplanlagte og problemfrit udført, hvilket tvinger ofrene til at betale topkroner for at forhindre, at private data bliver bortauktioneret.

PLEASE_READ_ME-angrebet var derimod en mere opportunistisk udnyttelse. Det fokuserede på at målrette MySQL-servere med svage legitimationsoplysninger. Selvom de tjente færre penge pr. offer, blev et væld af maskiner og MySQL-databaser hacket med automatiserede scripts. Angrebene brugte ikke engang malware (kun et script).

Ved udgangen af 2020 var der i alt 250.000 databaser stjålet i disse angreb og solgt på det mørke web. Ofrene blev bedt om at betale.08 BTC (Bitcoin-valutaen) for at gendanne deres databaser, hvilket giver op til næsten $4.350 ved Bitcoins nuværende valutakurs.

Dette hidtil usete angreb har sat brugere af MySQL på kanten. Vi har lært, at ingen er sikre, og vi skal sikre, at legitimationsoplysninger er sikre.

Beskyttelse af MySQL-databaser

I lyset af den svimlende succes med PLEASE_READ_ME og andre ransomware-angreb baseret på svage legitimationsoplysninger, er SQL-angreb en af de mest almindelige former for cyberangreb. Det er på tide at sikre, at dine databaser er beskyttet mod afpresning.

Her er nogle trin, du kan tage for at styrke sikkerheden af dine legitimationsoplysninger og databaser:

Implementer en adgangskodehåndtering

Mange sikkerhedsstyringsværktøjer kan hjælpe med automatiseret overvågning af databasen og sikkerhedsprotokoller. Selvfølgelig skal hver bruger oprette en unik adgangskode, men det er ikke nok. Brug adgangskodestyringssystemet, som kræver, at hver adgangskode ændres regelmæssigt.

Implementer for eksempel adgangskodekravene, såsom antallet af cifre, tilstedeværelsen af specialtegn osv. Kræv derefter at opdatere denne adgangskode hver 60. dag til en ny adgangskode, som ikke har været brugt tidligere. Dette kan hjælpe med at holde dine databasebrugere ansvarlige og komplicere opgaverne for selv erfarne cyberkriminelle.

Brug princippet om mindst privilegium

Princippet om mindste privilegium betyder, at du kun skal give brugere adgang til filer, som de har brug for for at udføre de opgaver, der kræves af dem. Med andre ord, ikke alle medarbejdere har brug for fuld adgang til hver database, du administrerer. Brug SQL-serveradministration til at kontrollere, hvem der har adgang til hvad.

Mange værktøjer administrerer databaseadministration. Du behøver ikke at gå til den møjsommelige indsats med at holde styr på brugernavne, adgangskoder, tilladelser og opgaver på egen hånd. Ved at blokere visse dele af databasen gør du ikke kun et angreb mindre skadeligt, men gør det også nemmere at spore og lokalisere sårbarheden, hvis bruddet fandt sted.

Inkorporer Zero-trust-sikkerhedsmodeller

En nul-tillidsmodel forudsætter, at der ikke er tillid til en identitet. Derfor kræver alle brugere godkendelse, før de får adgang til data og andre ressourcer. Ud over ikke at stole på menneskelige brugere, er det afgørende at holde maskiner til de samme nul-tillidsstandarder.

Automationsteknologi er en fantastisk investering for virksomheder af enhver art for at øge effektiviteten, men tillid til maskinidentiteter kan give alvorlige problemer. Brug af et overvågningsprogram i realtid og at holde styr på brugeridentiteter og deres tilknyttede adgang og privilegier er afgørende for at opretholde en effektiv nul-tillidspolitik.

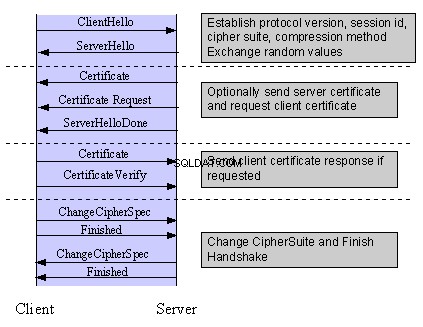

SSL- og TLS-kryptering

Secure Sockets Layer (SSL)-certifikater er et godt sted at starte, når det kommer til at kryptere virksomhedsdata. Det er klogt at angive din SSL-indstilling for hver bruger.

Din database skal være krypteret, men det er også vigtigt at kryptere netværket og garantere, at eventuelle tredjeparter med adgang også bruger krypteringsprotokoller. Husk, at du kun er så sikker som dit svageste led.

Dobbelttjek, at du har SSL eller dets efterfølger, Transport Layer Security (TLS), aktiveret. Spørg dine tredjepartsudbydere om de krypteringsprotokoller, de også har på plads.

Fjern anonyme brugere

Når du tager ovenstående trin for at øge autentificeringssikkerheden, bør du også slette alle anonyme brugere eller brugere uden adgangskoder. Dette vil sikre, at der ikke er døre på vid gab for hackere at komme ind. Det er meget nemt for en cyberkriminel at logge ind på dine MySQL-servere, hvis du ikke har brug for en adgangskode.

Cyberkriminelle, der udfører SQL-angreb, er godt klar over alle sårbarheder i hardware og software, og især sikkerhedsproblemer i skyen. Det er sådan, de lever af. En anonym konto kan nemt give direkte adgang til fortrolige filer og andre data.

Aktiver revisionslogning

Sidst, men ikke mindst, skal du sørge for at have revideret logning aktiveret. Revisionslogning holder styr på tidspunktet, datoen og placeringen af logins samt visse brugeraktiviteter. Du kan klassificere dine SQL-data, så du ved, hvad der er følsom information.

Denne type datahåndtering bliver kritisk, når du oplever et databrud eller enhver form for cyberangreb. Så kan du se, hvornår og hvordan angriberen fik adgang til din server, og hvilke data der blev påvirket. Det er også en god idé at have denne log løbende overvåget.

Selvom automatisering er nøglen til denne proceseffektivitet, er det også klogt at få en person til at revidere logfilerne og softwaren for at sikre sig, at intet slipper igennem.

Beskyt dig selv i dag

Digitaliseringen af økonomien har skabt grobund for cyberkriminelle til at finde nye og mere skadelige måder at udnytte mennesker og virksomheder på. I 2020 steg prisen på cyber-løsesummer med 336 %, og det tal stiger hver dag. Fortsat innovation inden for teknologi vil uundgåeligt også føre til innovation inden for udnyttelse og datatyveri.

Der vil altid være kriminelle at holde øje med, uanset størrelsen på din virksomhed eller hvor meget data eller penge du har. Automatiserede ransomware-angreb og andre cyberangreb fungerer bedst, når der kastes et bredt net. Dette betyder, for svindlere, at det ikke altid handler om at opnå det største røveri. Som vi har lært af de sidste års ransomware-tendenser, vokser der over tid en række luskede angreb, der stille og roligt lukker små virksomheder eller civile organisationer. Selv når pandemien bliver en dårlig hukommelse, vil svindlere finde andre måder at narre de sårbare til at downloade ondsindede filer.

I hverdagen tager vi visse forholdsregler for at beskytte os selv mod kriminalitet. Vores aktivitet på internettet burde ikke være anderledes. Tendenserne indikerer, at vi kan forvente en fortsat stigning i forsøg på og vellykkede ransomware-angreb i fremtiden. Hvis du forbliver på vagt med at overvåge dine sikkerhedsprotokoller og omsætte disse tips i praksis, vil du i høj grad reducere dine chancer for at blive ofre for skadelige angreb.

Ud over at implementere disse retningslinjer, er der mange værktøjer tilgængelige til at hjælpe dig med MySQL-databasestyring. Brug automatisering til din fordel for at forblive sikker og opretholde en balance mellem sikkerhed og brugervenlighed.