Sikkerhed er af stor bekymring i dag. Her er trinene Aktivering af SSL i Oracle Apps R12

Indholdsfortegnelse

Introduktion:

- Dataene mellem webbrowser og webserver bevæger sig ukrypteret i R12-applikationen, så adgangskoden og andre oplysninger kan spores af sniffer. De kan få dit brugernavn/adgangskode eller andre følsomme data. Dette bliver kritisk, når du har internetadgang til Oracle Applications

- Med SSL-implementering transporteres dataene i de krypterede former, og kun webbrowser og webserver kan dekryptere dem. Implementeringen kræver SSL-certifikatet og konfigurationen i R12-miljøet i henhold til konfigurationen

Hvad er SSL?

SSL og TLS er den kryptografiske protokol, der sikrer privatlivets fred mellem kommunikerende applikationer og deres brugere på internettet

Hvad er SSL-certifikater

SSL bruger 2 typer certifikater:

Brugercertifikater:

Disse er certifikater udstedt til servere eller brugere for at bevise deres identitet i en offentlig nøgle/privat nøgleudveksling.

Betroede certifikater:

Dette er certifikater, der repræsenterer enheder, som du har tillid til – såsom certifikatmyndigheder, der underskriver de brugercertifikater, de udsteder.

Secure Sockets Layer (SSL)

SSL er en teknologi, der definerer de væsentlige funktioner for gensidig autentificering, datakryptering og dataintegritet for sikre transaktioner. Udveksling af data mellem klienten og serveren i sådanne sikre transaktioner siges at bruge Secure Sockets Layer (SSL).

Transport Layer Security (TLS)

Transport Layer Security er en kryptografisk protokol, der sikrer privatlivets fred mellem kommunikerende applikationer og deres brugere på internettet. Mens SSL understøttes med alle versioner af Oracle Application Server, kræver TLS et minimum af Application Server 10.1.2.0. Oracle Applications Release 12 understøtter brugen af både SSL og TLS.

Sådan fungerer SSL

- Klienten sender en anmodning til serveren ved hjælp af HTTPS-forbindelsestilstand.

- Serveren præsenterer sit digitale certifikat til klienten. Dette certifikat indeholder serverens identifikationsoplysninger såsom servernavn, organisation og serverens offentlige nøgle og digital signatur af CA's private nøgle

- Klienten (webbrowseren) har de offentlige nøgler til alle CA. Det dekrypterer det digitale certifikats private nøgle. Denne verifikation beviser, at afsenderen havde adgang til den private nøgle og derfor sandsynligvis er den person, der er knyttet til den offentlige nøgle. Hvis verifikationen går godt, godkendes serveren som en betroet server.

- Klienten sender serveren en liste over de krypteringsniveauer eller chiffer, som den kan bruge.

- Serveren modtager listen og vælger det stærkeste krypteringsniveau, som de har til fælles.

- Klienten krypterer et tilfældigt tal med serverens offentlige nøgle og sender resultatet til serveren (som kun serveren skal kunne dekryptere med sin private nøgle); begge parter bruger derefter det tilfældige tal til at generere en unik sessionsnøgle til efterfølgende kryptering og dekryptering af data under sessionen

Så det fremgår tydeligt af ovenstående trin, at vi skal bruge et digitalt certifikat til webserveren, og vi bruger Oracle wallet i 10.1.3 til lagring af certifikatet

Forskellige topologier for SSL i Oracle Apps R12

ssl-implementeringen vil afhænge af topologien af R12-implementeringen. Jeg fremhæver her alle de vigtigste. Dette er både gyldigt for R12.0 og R12.1 Implementering.

- En enkelt webserverimplementering.

Dette er ret simpelt. Vi skal bruge det digitale certifikat til webserveren. Trinene er lige frem. Trafikken mellem webbrowser og webserver bliver krypteret

- At have en belastningsbalancer, der tjener til 2 eller flere webservere, gør det en smule kompliceret

I dette tilfælde kunne vi have følgende muligheder

- Ende til slut-kryptering af trafik

Hele trafikstrømmen fra browser til load balancer og fra load balancer til webserver er krypteret

Der er to måder at gøre det på

(a) Pass-through-konfiguration :Belastningsbalancen i dette tilfælde dekrypterer/krypterer ikke beskeden. Den passerer bare gennem trafikken til webserveren

Vigtige overvejelserNår du konfigurerer Ebusiness Suite med belastningsbalanceringshardware, ville du mange steder have set kravet om at konfigurere cookie-baseret persistens. Det problem, vi har her, er, at når SSL-passthrough er på plads, vil cookie-persistens ikke fungere, fordi cookien er krypteret af Ebusiness Suite, og load balanceren vil ikke være i stand til at læse de cookieoplysninger, der er nødvendige for at opretholde persistens. Her er et uddrag fra F5 dokumentation, der forklarer dette mere detaljeret

Kilde:

https://devcentral.f5.com/Tutorials/TechTips/tabid/63/articleType/ArticleView/articleId/262/Persisting-SSL-Connections.aspx

For SSL Pass-through-konfigurationer er persistensmulighederne stærkt begrænsede:Da LTM ikke dekrypterer samtalen, er det kun den ikke-SSL-krypterede information i sessionen, der er tilgængelig til brug som en sessionsidentifikator. De primære stykker af vedvarende ukrypteret information i et krypteret SSL-flow er kilde- og destinations-IP-adresserne og selve SSL-sessions-id'et, så kun Kildeadresse, Destinationsadresse eller SSL-vedholdenhed vil fungere med SSL Pass-through-konfigurationer. Når du bruger Source Address persistence, kan dette skabe en situation, hvor klienter, der får adgang til systemet fra en enhed af proxytypen, alle sidder fast på det samme applikationsniveau, hvilket forårsager ubalance i trafikken på applikationsniveauet. Så det foretrækkes at bruge noget mere unikt, f.eks. SSL-sessions-id'et.

Vi anbefaler, at du indstiller SSL-vedholdenhed som den primære persistensmetode, og derefter indstiller Kildeadressen som en backuppersistensmetode for at holde nye forbindelser til den samme server, selvom SSL'en sessions-id ændres midt i applikationssessionen. Det er også en bedste praksis at derefter konfigurere applikationsniveauet for at minimere antallet af genforhandling af SSL-sessioner, se de relevante applikationsserveradministrationsvejledninger for mere information. Som sådan er anbefalingen at bruge SSL-persistensprofilen samt Kildeadresseprofil.

Du kan dog ganske enkelt køre Kildeadresseprofilen alene, hvis klient-IP'en videregives til belastningsbalanceren.

Bemærk:vedholdenhedstimeoutet, der er tildelt kildeadresseprofilen eller SSL-profilen bør øges til Oracles anbefalede værdi på 12 timer.

(b) Dekryptering/kryptering :Belastningsbalancen dekrypterer i dette tilfælde trafikken på belastningsbalanceringsniveauet og krypterer den igen og sender den til webserveren, som igen dekrypterer den

2) SSL-terminator:Trafikken mellem webbrowser og load balancer er kun krypteret. Belastningsbalancen fungerer som SSL-terminator og afslutter SSL på belastningsbalancer-niveau og sender den ukrypterede trafik til webserveren. Det har følgende fordele.

Reducerede administrationsomkostninger:Kun 1 certifikat skal vedligeholdes (på LBR) i stedet for flere certifikater på flere applikationsniveauerYdeevneforbedring:Aflastning af SSL-kryptering og dekryptering til belastningsbalanceren forbedrer ydeevnen markant ved at reducere CPU-belastningen. Da kunder nu får udstedt SSL-certifikater med nøgler på 2048 bytes, vil SSL-behandlings-CPU-belastningen på applikationsniveauet være 5 gange højere end ved brug af en ældre SSL-nøgle på 1024 byte

Trin til at udføre konfiguration på hver topologi er angivet nedenfor

En enkelt webserver-implementering SSL i Oracle Apps R12

Trin 1

Indstil dit miljø

- Log på applikationsniveauet som den OS-bruger, der ejer applikationsniveaufilerne.

- Kilde din programlags miljøfil (APPS

.env) placeret i APPL_TOP-mappen. - Naviger til $INST_TOP/ora/10.1.3 og source

.env-filen for at indstille dine 10.1.3 ORACLE_HOME-variabler.

Bemærk:Når du arbejder med tegnebøger og certifikater, skal du bruge 10.1.3 eksekverbare filer.

Vigtig bemærkning

Hvis du bruger klienter (JRE 8, nogle moderne browsere) eller Oracle Database 12c, skal du udføre følgende:

– Opgrader FMW 10.1.3 til 10.1.3.5

– Anvend CPU'en fra oktober 2015 (patch 21845960).

Trin 2

Opret en tegnebog

- Naviger til mappen $INST_TOP/certs/Apache.

- Flyt de eksisterende tegnebogsfiler til en backup-mappe, hvis du ønsker at bruge dem igen i fremtiden.

- Åbn Wallet Manager som en baggrundsproces:

$ owm &

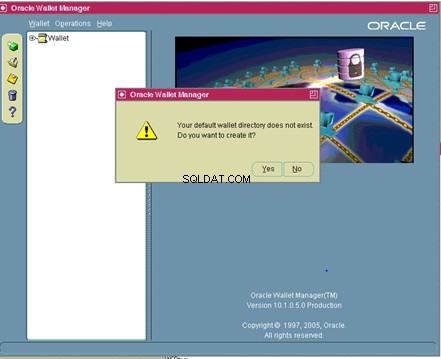

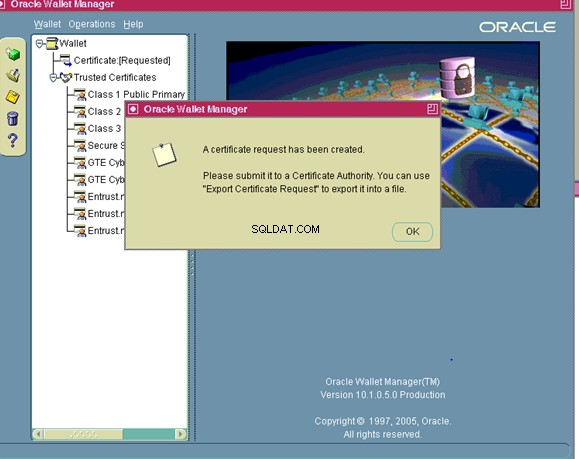

På Oracle Wallet Manager-menuen skal du navigere til Tegnebog>Ny.

Svar NEJ til:Din standard tegnebogsmappe eksisterer ikke. Ønsker du at oprette det nu?

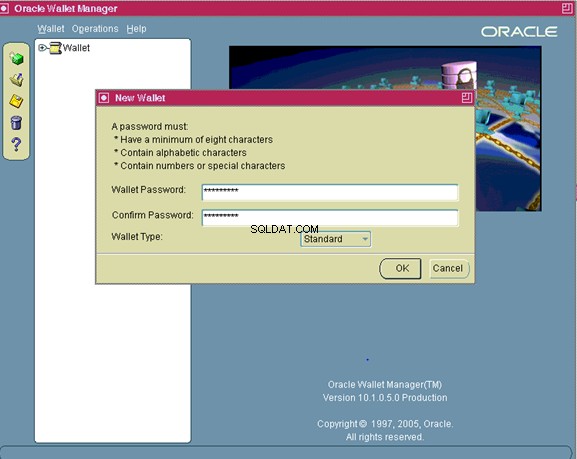

Den nye tegnebogsskærm vil nu bede dig om at indtaste en adgangskode til din tegnebog

Indtast adgangskoden, og husk den

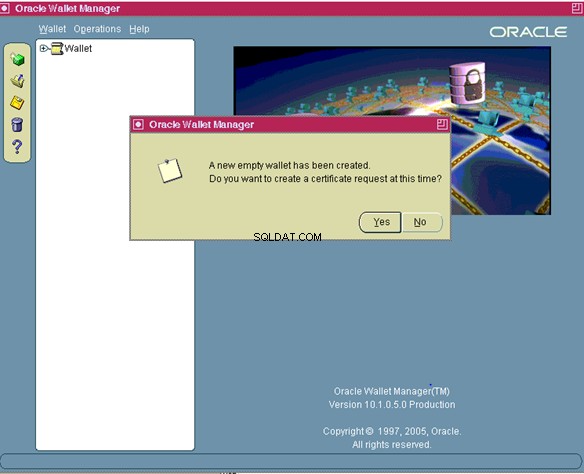

En ny tom tegnebog er blevet oprettet. Ønsker du at oprette en certifikatanmodning på dette tidspunkt?

Efter at have klikket på "Ja" i skærmbilledet Opret certifikatanmodning vil du poppe op

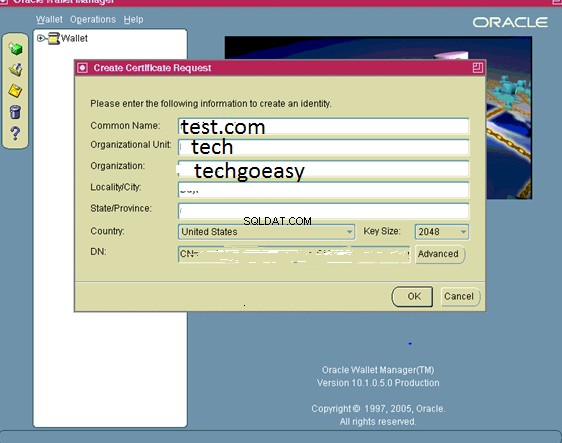

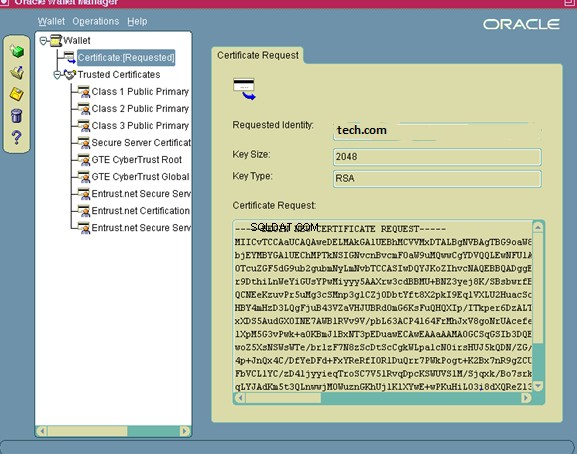

Udfyld de relevante værdier hvor:

| Fælles navn | Det er navnet på din server inklusive domænet. |

| Organisationsenhed:(valgfrit) | Enheden i din organisation. |

| Organisation | Det er navnet på din organisation |

| Lokalitet/by | Det er din lokalitet eller by. |

| Stat/provins | er det fulde navn på din stat eller provins, må du ikke forkorte. |

Vælg dit land fra rullelisten, og vælg som minimum 2048 for nøglestørrelsen. Klik på OK.

Bemærk:Afhængigt af din certifikatudbyder accepterer de muligvis ikke den MD5-baserede certifikatanmodning (CSR) genereret af Oracle Wallet Manager (OWM). For eksempel vil VeriSign nu kun acceptere SHA12048 bit-baserede CSR'er eller højere. I sådanne tilfælde skal du konvertere MD5 CSR til en passende SHA1-baseret CSR.

Klik på På anmodet om certifikat

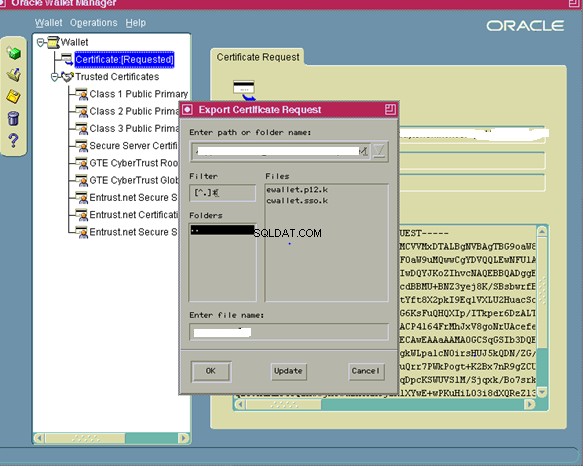

Du skal eksportere certifikatanmodningen, før du kan sende den til en certificeringsmyndighed.

- Klik på Certifikat [Requested] for at fremhæve det.

- Klik på Operations> i menuen

Eksporter certifikatanmodning

- Gem filen som server.csr

- Klik på Tegnebog i menuen, og klik derefter på Gem.

- På skærmbilledet Vælg katalog skal du ændre kataloget til dit fuldt kvalificerede tegnebogsmappe.

- Klik på OK.

- Klik på Tegnebog i menuen, og marker feltet Automatisk login.

Sørg for at gøre denne adgangskode til noget, du vil huske. Du skal bruge adgangskoden, når du åbner tegnebogen med Oracle Wallet Manager eller udfører handlinger på tegnebogen ved hjælp af kommandolinjegrænsefladen. Med automatisk login aktiveret, behøver processer indsendt af den OS-bruger, der oprettede tegnebogen, ikke opgive adgangskoden for at få adgang til tegnebogen.

- Afslut Wallet Manager.

Tegnebogsmappen vil nu indeholde følgende filer:

cwallet.sso

ewallet.p12

server.csr

Du kan nu indsende server.csr til din certificeringsmyndighed for at anmode om et servercertifikat

Trin 5

Importer dit servercertifikat til tegnebogen

Når du har modtaget dit servercertifikat fra din certificeringsmyndighed, skal du importere det til din tegnebog. Kopier certifikatet til tech.crt i tegnebogens bibliotek på din server på en af følgende måder:

- ftp certifikatet (i binær tilstand)

- kopiér og indsæt indholdet i server.crt

Følg disse trin for at importere tech.crt til din tegnebog:

- Åbn Wallet Manager som en baggrundsproces:

$ owm &

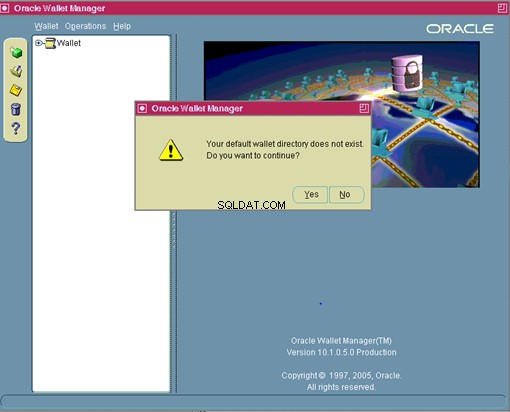

- Klik på Tegnebog i menuen og derefter på Åbn.

- Svar Ja, når du bliver bedt om det:

Din standard tegnebogsmappe eksisterer ikke.

Vil du fortsætte?

- På skærmbilledet Vælg bibliotek skift kataloget til dit fuldt kvalificerede tegnebogsmappe og

klik på OK

- Indtast din tegnebogsadgangskode, og klik på OK.

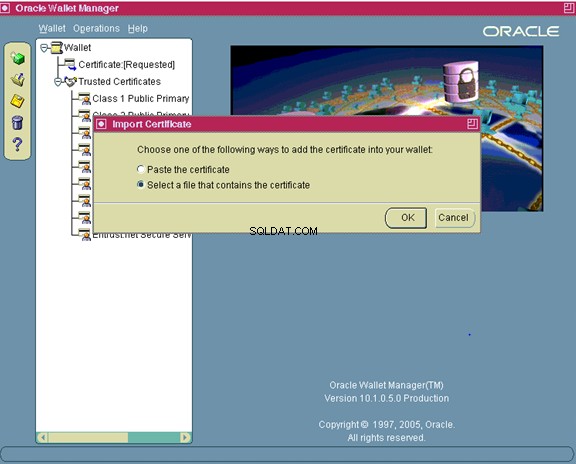

- På Oracle Wallet Manager-menuen skal du navigere til Operations Import

Brugercertifikat.

Servercertifikater er en type brugercertifikat. Da certificeringsmyndigheden udstedte et certifikat til serveren og placerede dets distinguished name (DN) i feltet Emne, er serveren certifikatejeren, og dermed "brugeren" for dette brugercertifikat.

- Klik på OK.

- Dobbeltklik på server.crt for at importere den.

- Gem tegnebogen:

- Klik på Tegnebog i Oracle Wallet Manager-menuen.

- Bekræft, at feltet Automatisk login er markeret.

- Klik på Gem

Bemærk:Hvis alle betroede certifikater, der udgør kæden af server.crt, ikke er til stede i tegnebogen, vil tilføjelsen af certifikatet mislykkes. Da tegnebogen blev oprettet, blev certifikaterne for de mest almindelige CA'er (såsom VeriSign, GTE og Entrust) automatisk inkluderet. Kontakt din certificeringsmyndighed, hvis du har brug for at tilføje deres certifikat, og gem den medfølgende fil som ca.crt i tegnebogens bibliotek i et base64-format. En anden mulighed er at følge instruktionerne nedenfor for at oprette ca.crt fra dit servercertifikat (server.crt). Hvis din certificeringsmyndighed har leveret et mellemliggende certifikat (for at fuldføre kæden), og gem derefter den leverede fil som intca.crt i et Base64-format, dette skal importeres til Oracle Wallet Manager før import af serveren.crt. Certifikater, der omfatter flere dele (såsom P7B-typen) vil også falde ind under denne kategori

Oprettelse af din certificeringsmyndigheds certifikat

For at oprette ca.crt

- Kopiér tech.crt til din pc (hvis nødvendigt) ved hjælp af en af følgende metoder:

ftp (i binær tilstand) tech.crt til din pc, kopier indholdet af server.crt og indsæt i notesblok på pc'en. Gem filen som server.crt

- Dobbeltklik på server.crt for at åbne den med Cyrpto Shell-udvidelsen.

- På fanen Certificeringssti klik på den første (øverste) linje og derefter Vis certifikat.

- På fanen Detaljer, klik på Kopier til fil, dette vil starte eksportguiden.

- Klik på Næste for at fortsætte.

- Vælg Base64-kodet X.509 (.CER), og klik på næste.

- Klik på Gennemse, og naviger til det ønskede bibliotek.

- Indtast ca.crt som navn, og klik på ok for at eksportere certifikatet.

- Luk guiden.

- Kopiér ca.crt tilbage til din tegnebogsmappe (hvis nødvendigt) ved hjælp af en af følgende metoder:

ftp (i binær tilstand) ca.crt til din applikationsliste-pungbog kopiér indholdet af ca.crt og indsæt i en ny fil i din applikations-tegnebogsmappe ved hjælp af en teksteditor. Gem filen som ca.crt

Hvis der er mellemliggende cert, så eksporter det også ved hjælp af samme teknik

Detaljerede trin til at importere certifikat med skærmbilleder

owm &

Klik derefter på tegnebog -> åben

Klik på Ja

Indtast den fulde sti til tegnebogens bibliotek

Indtast tegnebogens adgangskode

Now Operations:Importer brugercertifikat

Alternativt kan du tilføje certifikatet ved at bruge orapki-kommandoen også

orapki tegnebog tilføje \

-tegnebog . \

-trusted_cert \

-cert ca.crt \

-pwd

orapki tegnebog tilføje \

-tegnebog . \

-trusted_cert \

-cert int.crt \

-pwd

orapki wallet add \

-wallet .\

-user_cert \

-cert tech.crt \

-pwd

Vigtigt trin

Hvis du skal importere CA-certifikatet, skal du også tilføje indholdet af ca.crt-filen til filen b64InternetCertificate.txt, der findes i 10.1.2 ORACLE_HOME/sysman/config-mappen:

$ kat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Hvis du også fik et mellemliggende certifikat (intca.crt), skal du også tilføje det til b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate .txt

Trin 6

Rediger OPMN tegnebogen

- Naviger til mappen $INST_TOP/certs/opmn.

- Opret en ny mappe med navnet BAK.

- Flyt filerne ewallet.p12 og cwallet.sso til den netop oprettede BAK-mappe.

- Kopiér filerne ewallet.p12 og cwallet.sso fra mappen $INST_TOP/certs/Apache til mappen $INST_TOP/certs/opmn.

Trin 7

Opdater JDK Cacerts-filen

Oracle Web Services kræver, at certifikatet fra den certificeringsmyndighed, der har udstedt dit servercertifikat (ca.crt fra det forrige trin), er til stede i JDK cacerts-filen. Derudover kræver nogle funktioner i XML Publisher og BI Publisher, at servercertifikatet (server.crt fra forrige trin) er til stede.

Følg disse trin for at være sikker på, at disse krav er opfyldt:

- Naviger til mappen $OA_JRE_TOP/lib/security.

- Sikkerhedskopier den eksisterende cacerts-fil.

- Kopiér dine ca.crt- og server.crt-filer til denne mappe, og udgiv følgende kommando for at sikre, at cacerts har skrivetilladelser:

$ chmod u+w cacerts

Trin 8

Opdater kontekstfilen

Brug E-Business Suite – Oracle Applications Manager (OAM) Context Editor til at ændre de SSL-relaterede variabler som vist i denne tabel:

| SSL-relaterede variabler i kontekstfilen | ||

| Variabel | Ikke-SSL-værdi | SSL-værdi |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | samme som s_webport | samme som s_webssl_port |

| s_webssl_port | ikke relevant | standard er 4443 |

| s_https_listen_parameter | ikke relevant | samme som s_webssl_port |

| s_login_page | url konstrueret med http-protokol og s_webport | url konstrueret med https-protokol og s_webssl_port |

| s_external_url | url konstrueret med http-protokol og s_webport | url konstrueret med https-protokol og s_webssl_port |

Trin 9 – Kør Autoconfig

Autoconfig kan køres ved at bruge adautocfg.sh-scriptet i mappen Application Tier $ADMIN_SCRIPTS_HOME.

Relaterede artikler

Autokonfig

Trin til at køre Autoconfig på R12-applikation inklusive både database og applikationsniveau

oracle apps autoconfig-skabeloners placering og hvordan man tilpasser skabelonen til autoconfig-filer

Trin 10 – Genstart Application Tier-tjenesterne

Brug adapcctl.sh-scriptet i mappen $ADMIN_SCRIPTS_HOME til at stoppe og genstarte Apache-tjenesterne på Application Tier.

Trin, der skal bruges, når du går efter SSL-terminator med Oracle-apps R12

Der er ikke behov for certifikatoprettelse og installation på webserveren. Certifikatet vil blive installeret i SSL terminator. I dette tilfælde skal vi blot indstille kontekstfilparameteren nedenfor

| Ændringer ved brug af en SSL-accelerator | ||

| Variabel | Ikke-SSL-værdi | SSL-værdi |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | samme som s_webport | værdien af SSL Acceleratorens eksterne grænsefladeport |

| s_webentryhost | samme som s_webhost | SSL Accelerator værtsnavn |

| s_webentrydomain | samme som s_domænenavn | SSL Accelerator-domænenavn |

| s_enable_sslterminator | # | fjern '#' for at bruge ssl_terminator.conf i ssl-terminerede miljøer |

| s_login_page | url konstrueret med http-protokol og s_webport | url konstrueret med https-protokol, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url konstrueret med http-protokol og s_webport | url konstrueret med https-protokol, s_webentryhost, s_webentrydomain, s_active_webport |

Kør Autoconfig

Autoconfig kan køres ved at bruge adautocfg.sh-scriptet i mappen Application Tier $ADMIN_SCRIPTS_HOME.

Genstart Application Tier-tjenesterne

Brug adapcctl.sh-scriptet i mappen $ADMIN_SCRIPTS_HOME til at stoppe og genstarte Apache-tjenesterne på Application Tier.

Trin til ende-til-ende-kryptering med Pass through-konfiguration på Load Balancer

1) Alle de trin, der er givet for en enkelt webserver, skal udføres.

2) Certifikatet skal oprettes med load balancer Name

3) Vi kan udføre certifikattrinnene på én node og derefter kopiere alle trinene til de andre noder

Kontekstværdiændringer

| SSL-relaterede variabler i kontekstfilen | ||

| Variabel | Ikke-SSL-værdi | SSL-værdi |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | samme som s_webport | samme som s_webssl_port |

| s_webssl_port | ikke relevant | standard er 4443 |

| s_https_listen_parameter | ikke relevant | samme som s_webssl_port |

| s_login_page | url konstrueret med http-protokol og s_webport | url konstrueret med https-protokol og s_webssl_port |

| s_external_url | url konstrueret med http-protokol og s_webport | url konstrueret med https-protokol og s_webssl_port |

Kør Autoconfig

Autoconfig kan køres ved at bruge adautocfg.sh-scriptet i mappen Application Tier $ADMIN_SCRIPTS_HOME.

Genstart Application Tier-tjenesterne

Brug adapcctl.sh-scriptet i mappen $ADMIN_SCRIPTS_HOME til at stoppe og genstarte Apache-tjenesterne på Application Tier.

Databaseopsætning påkrævet

Oracle-produkter såsom Oracle Configurator, Order Management, iStore, Order Capture, Quoting, iPayment, iStore og Pricing får adgang til data over internettet i HTTP- eller HTTPS-forbindelsestilstand. Implementeringen af SSL til Oracle Database Server (der fungerer som en klient, der sender anmodninger til webserveren) gør brug af Oracle Wallet Manager til at konfigurere en Oracle wallet.

Bemærk:Dette er et obligatorisk krav for Oracle iStore-butiksfrontsider, når Web Tier også er SSL-aktiveret.

For at aktivere HTTPS-klientanmodning fra databasen via UTL_HTTP skal du oprette en truststore i tegnebogsformat. Du behøver ikke et servercertifikat til denne tegnebog. Du behøver kun at importere rod-CA-certifikatet for de rod-CA'er, der er tillidsankeret for de websteder, du skal bruge UTL_HTTP til at oprette forbindelse til.

1)Når du har indstillet dit miljø til databaseniveauet, skal du navigere til biblioteket $ORACLE_HOME/appsutil.2)Opret en ny tegnebogsmappe med navnet:tegnebog

3)Naviger til den nyoprettede tegnebogsmappe.

4) Åbn Wallet Manager som en baggrundsproces:

owm &

5)På Oracle Wallet Manager-menuen, naviger til Wallet -> New.

Svar NEJ til:Din standard wallet-mappe eksisterer ikke. Ønsker du at oprette den nu?

Den nye tegnebogsskærm vil nu bede dig om at indtaste en adgangskode til din tegnebog.

Klik på NEJ, når du bliver bedt om det:

Der er oprettet en ny tom tegnebog. Ønsker du at oprette en certifikatanmodning på dette tidspunkt?6) Hvis du har brug for at importere ca.crt:

I Oracle Wallet Manager-menuen skal du navigere til Operations -> Import Trusted Certificate.

Klik OK.

Dobbeltklik på ca.crt for at importere den.7) Gem tegnebogen:

Klik på Wallet i Oracle Wallet Manager-menuen.

Bekræft, at feltet Automatisk login er markeret.

Klik på Gem .

For at teste, at tegnebogen er korrekt konfigureret og tilgængelig, skal du logge ind på SQLPLUS som apps-brugeren og udføre følgende:SQL>select utl_http.request('[address to access]', '[proxy-adresse]' , 'fil:[fuld sti til tegnebogsmappe]', null) fra dual;

hvor:

'[address to access]' =url'en til din E-Business Suite Rapid Install Portal.

'[proxyadresse]' =url'en på din proxyserver eller NULL, hvis du ikke bruger en proxyserver.

'fil:[fuld sti til tegnebogsmappe]' =placeringen af din tegnebogsmappe (angiv ikke de faktiske tegnebogsfiler).

Den sidste parameter er tegnebogens adgangskode, som er sat til null som standard.

Relaterede links

Aktivering af SSL eller TLS i Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

Sådan finder du R12-komponenter Version

40 Adpatch-spørgsmål, som enhver DBA bør kende

awk-kommando

Keytool-kommando